Windows RDP服务器被滥用来放大DDoS攻击

Windows RDP服务器上 3389 UDP端口可能会放大DDoS

最近更新时间 2021-01-22 15:16:07

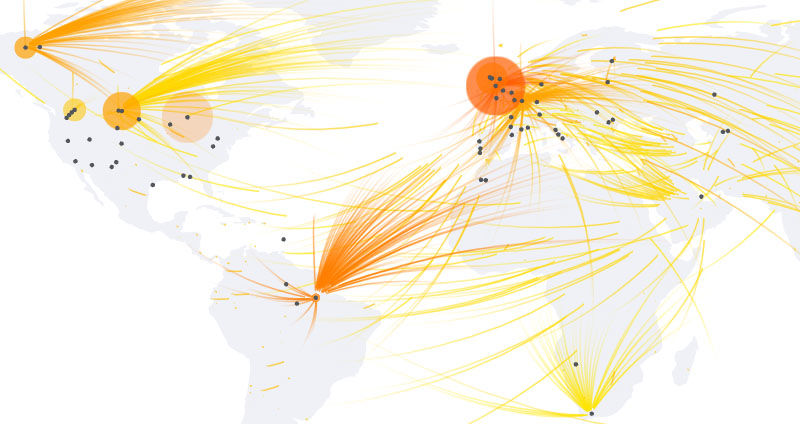

安全公司Netscout在周二的警报中表示,网络犯罪团伙正在滥用Windows远程桌面协议(RDP)系统来反弹和放大垃圾流量,这是DDoS攻击的一部分。

并非所有RDP服务器都可以被滥用,只有在标准TCP端口3389之上的UDP端口3389上还启用了RDP身份验证的系统才可以被滥用。

Netscout表示,攻击者可以将格式错误的UDP数据包发送到RDP服务器的UDP端口,这将反映给DDoS攻击目标,其大小会放大,从而导致垃圾流量攻击目标系统。

这就是安全研究人员所说的DDoS放大因子,它允许访问受限资源的攻击者借助暴露于Internet的系统来放大垃圾流量,从而发起大规模DDoS攻击。

Netscout说,在RDP的情况下,放大倍数是85.9,攻击者发送几个字节并生成“攻击包”,这些“攻击包”的长度始终为1,260个字节。85.9 的因素使RDP成为DDoS放大向量的顶级梯队,例如Jenkins服务器(〜100),DNS(最多179),WS-Discovery(300-500),NTP(〜550)和Memcached( 〜50,000)。

Netscout表示,威胁行为者还了解到了这种新媒介,该媒介现在正被严重滥用。

Netscout现在要求运行在Internet上运行RDP服务器的系统管理员使系统脱机,将它们切换到等效的TCP端口,或将RDP服务器置于VPN后面,以限制谁可以与易受攻击的系统进行交互。

Netscout目前表示,它正在检测超过14,000台RDP服务器,这些服务器在线暴露并运行在UDP端口3389上。