Windows RDP服務器被濫用來放大DDoS攻擊

Windows RDP服務器上 3389 UDP端口可能會放大DDoS

最近更新時間 2021-01-22 15:16:07

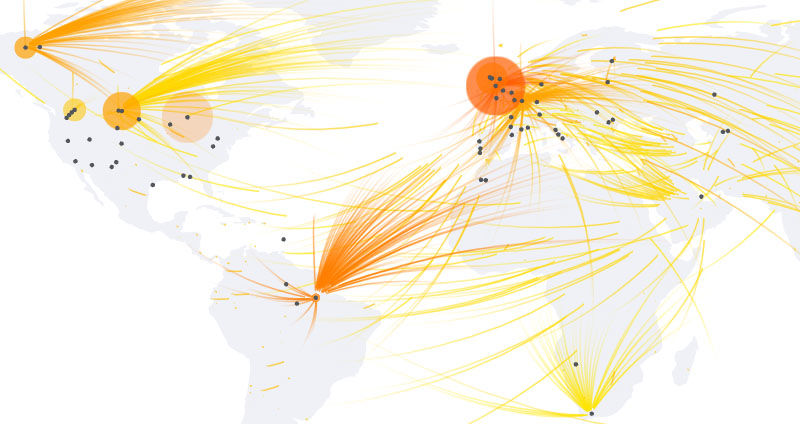

安全公司Netscout在週二的警報中表示,網絡犯罪團伙正在濫用Windows遠程桌面協議(RDP)系統來反彈和放大垃圾流量,這是DDoS攻擊的一部分。

並非所有RDP服務器都可以被濫用,只有在標準TCP端口3389之上的UDP端口3389上還啟用了RDP身份驗證的系統才可以被濫用。

Netscout表示,攻擊者可以將格式錯誤的UDP數據包發送到RDP服務器的UDP端口,這將反映給DDoS攻擊目標,其大小會放大,從而導致垃圾流量攻擊目標系統。

這就是安全研究人員所說的DDoS放大因子,它允許訪問受限資源的攻擊者藉助暴露於Internet的系統來放大垃圾流量,從而發起大規模DDoS攻擊。

Netscout說,在RDP的情況下,放大倍數是85.9,攻擊者發送幾個字節並生成“攻擊包”,這些“攻擊包”的長度始終為1,260個字節。85.9 的因素使RDP成為DDoS放大向量的頂級梯隊,例如Jenkins服務器(〜100),DNS(最多179),WS-Discovery(300-500),NTP(〜550)和Memcached( 〜50,000)。

Netscout表示,威脅行為者還了解到了這種新媒介,該媒介現在正被嚴重濫用。

Netscout現在要求運行在Internet上運行RDP服務器的系統管理員使系統脫機,將它們切換到等效的TCP端口,或將RDP服務器置於VPN後面,以限制誰可以與易受攻擊的系統進行交互。

Netscout目前表示,它正在檢測超過14,000臺RDP服務器,這些服務器在線暴露並運行在UDP端口3389上。