Google部署Chrome緩解措施來抵禦新的 NAT Slipstreaming 攻擊

上週發現NAT Slipstreaming 2.0攻擊

最近更新時間 2021-02-01 09:51:21

谷歌工程師宣佈,谷歌已經在Chrome網絡瀏覽器中阻止了八個額外的端口,以防止名為NAT Slipstreaming的新攻擊。

最初的 NAT Slipstreaming 攻擊於2020年10月31日由著名安全研究員Samy Kamkar首次公開。

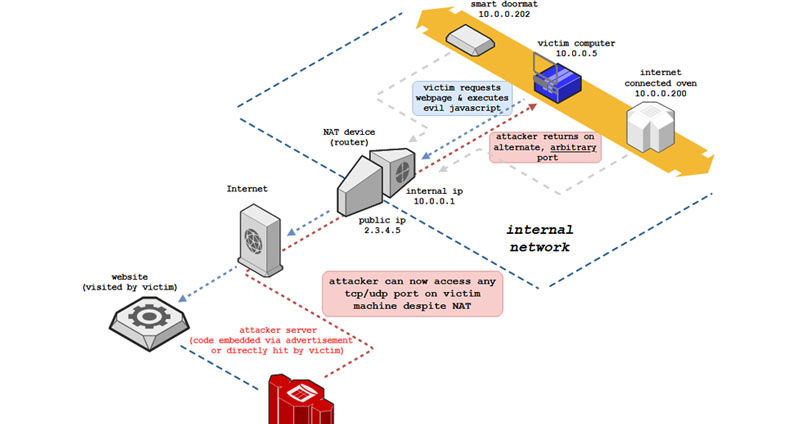

這種攻擊是通過誘使用戶訪問惡意網站來進行的,該網站上的JavaScript代碼將繞過防火牆和網絡地址轉換(NAT)表提供的防禦措施,直接建立與受害者設備的連接。

攻擊者可能濫用此與用戶系統的連接,對用戶的設備發起攻擊。

NAT Slipstreaming攻擊的初始版本濫用了會話初始協議(SIP)協議,以通過端口5060和5061與內部網絡上的設備建立這些針孔連接。

攻擊公開後兩週,谷歌通過阻止Chrome 87中的這兩個端口來阻止Kamkar的發現,以防止攻擊者濫用此技術,該瀏覽器製造商認為這是一種嚴重的威脅,易於濫用。

幾周後,Apple和Mozilla還在Safari和Firefox內部發布了類似的模塊。

發現了新的 NAT Slipstreaming 攻擊變種

但是上週早些時候,物聯網安全公司的安全研究人員宣佈,他們與Kamkar合作,使用名為NAT Slipstreaming 2.0的新版本擴展了原始攻擊。

此新版本取代了H.323多媒體協議上的SIP和piggybacks,可在內部網絡內部打開相同的隧道並繞過防火牆和NAT表。

Armis研究人員說,NAT Slipstreaming攻擊的2.0變種比第一個變種更加危險,因為它允許對LAN內部的其他設備(而不僅僅是用戶)進行基於Internet的攻擊。

需封鎖的端口69、137、161、1719、1720、1723、6566、10080

谷歌今天早些時候表示,它將阻止與H.323協議使用的端口1720的連接,但也阻止其他七個他們認為也可能以相同方式濫用NAT Slipstreaming攻擊的其他類似變化的端口。

其他七個端口分別是69、137、161、1719、1723、6566和10080。

谷歌表示,通過這些端口的任何HTTP,HTTPS或FTP連接現在都將失敗。

根據Chrome功能狀態報告,使用87.0.4280.117及更高版本的Chrome版本的任何用戶都已激活該阻止功能。

Firefox和Microsoft的Edge瀏覽器還部署了針對NAT Slipstreaming 2.0攻擊的修復程序。 Firefox補丁已於本週早些時候在Firefox 85中作為CVE-2021-23961交付,而Edge修補程序作為CVE-2020-16043的修補程序發佈。